APPLE IPHONE & CO

Nowa wersja iOS, Mac OS X Lion na WWDC 2011, co z iPhone 5?

Firma Apple ogłosiła w dniu dzisiejszym, że na corocznej konferencji WWDC, która odbędzie się w dniach 6-10 czerwca tego roku w San Francisco Moscone West ujawni informację na temat przyszłości iOS oraz Mac OS X.

Aktualizacja iOS 4.3.1 dostępna dla Apple iPhone, iPod oraz iPad

Firma Apple wydała kilka tygodni temu nową wersję iOS 4.3. Platforma mobilna dla Apple iPhone, iPod oraz iPad została zaktualizowana do najnowszej odsłony iOS 4.3.1.

Masz iPhone zrób z niego iPada

"Zrób to Sam" to program w którym Pan Słodowy prezentował osobiście jak z dostępnych rzeczy (np. zużyty wkład do długopisu, blacha z puszki, sklejki) robić zabawki i przedmioty użytkowe. Ach, cóż to był za program dla majsterkowiczów - prawdopodobnie podobnie myślał pewien właściciel iPhone'a, którego nie było stać na tablet Apple - obejrzyjcie prezentację.

iPhone 5 z metalowym tylnym panelem, większym ekranem oraz obsługą NFC?

Niedawno pisaliśmy o tym, że nadchodząca generacja telefonu iPhone nie będzie obsługiwała NFC, najnowsze plotki wskazują na co innego. Ponadto dowiedzieliśmy się od bardzo wiarygodnego źródła, że iPhone 5 będzie posiadał metalowy tylny panel oraz większy ekran.

AutoMapa w Apple AppStore 22 marca br.

AutoMapa przeszła pomyślnie proces certyfikacji przez Apple i została dopuszczona do sprzedaży w AppStore. Użytkownicy urządzeń iPhone i iPad będą cieszyć się AutoMapą przygotowaną specjalnie dla mobilnych urządzeń firmy Apple.

Biały iPhone 4 w sprzedaży wiosną tego roku

Biała wersja telefonu iPhone 4 stała się już urządzeniem mitycznym. Wiele osób przestało już wierzyć w pojawienie się telefonu na rynku. Według informacji przedstawionych przez wiceprezesa ds. marketingu Apple, Phiipa Schillera biały iPhone 4 pojawi się w sprzedaży wiosną tego roku.

iPhone 5 bez obsługi technologii NFC

Pomimo wielu patentów oraz wcześniejszych plotek iPhone 5 nie będzie obsługiwał technologii NFC. Według jednego z dzienników brytyjskich Apple zrezygnowało z wprowadzenia mobilnych płatności zbliżeniowych do najnowszej wersji telefonu iPhone

Starcie gigantów- Apple iPhone 4 vs Nokia N8 vs Samsung Galaxy S

Na rynku smartphone'ów w ostatnim czasie przeżywamy prawdziwy wysyp wysokobudżetowych modeli. Bez wątpienia osoby rozważające zakup nowego telefonu mogą doznać lekkiego zawrotu głowy. Postanowiliśmy porównać flagowe modele trzech producentów: Apple, Nokia, Samsung. Kto wyjdzie zwycięsko z tego pojedynku? Dowiecie się tego czytając rozwinięcie artykułu.

Apple iPhone 4 – szybki test.

Dzięki uprzejmości Plusa dostaliśmy do testów najnowszy telefon firmy Apple – iPhone 4. Smartfon koncernu Apple’a uznawany jest za jeden z najbardziej pożądanych gadżetów świata. Wprowadzono w nim szereg udoskonaleń wobec poprzedniej wersji. Zapraszamy na szybki test i pierwsze wrażenia.

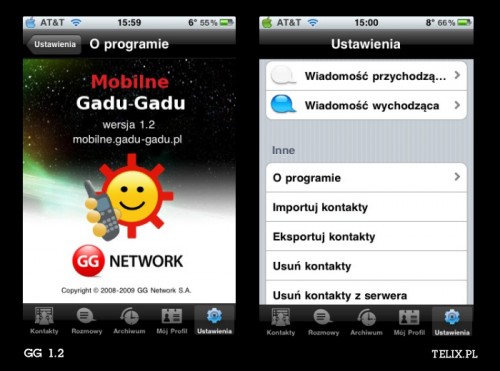

Gadu Gadu 1.2 iPhone OS z Push

Jakże ciężka była ta droga, pełna trudu i mozołu, bowiem ostatnie uaktualnienie GG odbyło się w sierpniu ubiegłego roku (v.1.1.1). Co takiego nowe GG oferuje a czego w nim zabrakło?

Jak Podkręcić iPhone lub iPoda Touch?!

Jak każdy maniak telefonów i komputerów orientuje się, że dostarczany do nas produkt komputer, telefon, konsola i jego procesor pracuje z mniejszą częstotliwością niż wskazują na to jego prawdziwe fizyczne możliwości. iPhone 3Gs który pracuje z procesorem 600 MHz może pracować z taktowaniem 833 MHz!!!

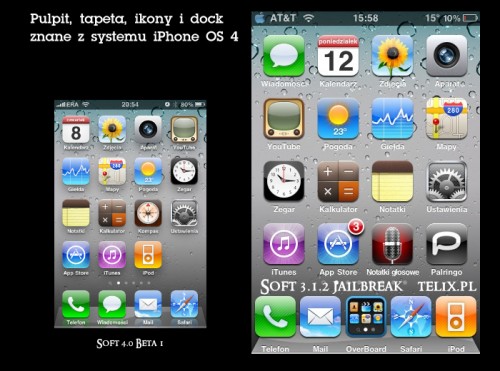

Jailbreak ciągle górą…

Kilka dni temu Apple zaprezentowało czwartą odsłonę systemu operacyjnego dla urządzeń działających pod kontrolą iPhone OS. Niespełna 24 godziny później iPhone 4.0 Beta 1, został złamany (Dev Team), a urządzenie działające pod jego kontrolą zostało wprowadzone w tryb Jailbreak dając pełen dostęp do plików systemowych.

SIMbolizm

Karty SIM chipowy dowód osobisty waszego telefonu w przeciągu ostatnich 10 lat pokonał kilka dużych kroków w procesie swojej ewolucji…I nie zmieniła się tylko wielkość karty , ale również jej funkcjonalność.

Java i Flash atakują iPhone

Ten weekend przyniósł sporo nowości, pierwsza z nich są oryginalne fotki iPhone czwartej generacji, które wypłynęły na światło dzienne. Java i Flash atakują iPhone! Czyli nowości dotyczące gadżetu od Apple…

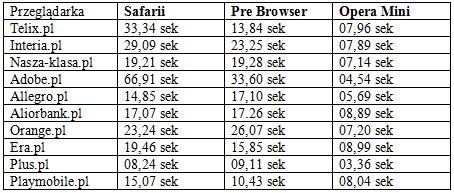

Opera Mini dla iPhone OS –Demon Prędkości

Plotki na temat Opery Mini, na iPhone krążyły od samego początku jego istnienia, już w 2007 roku mówiono o tym, że lada dzień produkt ten znajdzie się na rynku w momencie otwarcia App Store. Mimo plotek i praktycznie gotowego produktu na iPhone na ten dzień przyszło nam czekać blisko trzy długie lata.

iPhone OS 4.0

Niespełna trzy tygodnie temu Apple przesłał do kluczowych developerów wczesna wersję Beta pakietu dla programistów iPhone OS 4.0 (SDK).

Test iphone 3G S

Klienci w ciągu 3 dni od premiery kupili ponad 1 milion aparatów iPhone 3GS. W Polsce brakuje twardych danych na temat liczby sprzedanych iPhone'ów. Nowy iPhone 3GS jest według danych producenta najszybszą odmianą urządzenia.

Dlaczego hakerzy interesują się iPhone , Android czy Google Voice?

Zjawisko hackingu pojawiło się wraz z momentem pojawienia się komputerów i pierwszych programów komputerowych, pojęcie to na stałe wpisało się też do języka potocznego określając sposób nielegalnego pozyskiwania i łamania zabezpieczeń programów operacyjnych i użytkowych.

iPhone wizje i przepowiednie fakty i plotki…

Wydaje się że o iPhone powiedziano już chyba wszystko, mówiono o jego pozytywach i negatywach, o jego użyteczność, wsteczności i nie dorobieniu. Mimo tego iPhone jest nadal najchętniej kupowanym smartphone na świecie i chyba jeszcze długo nim pozostanie.

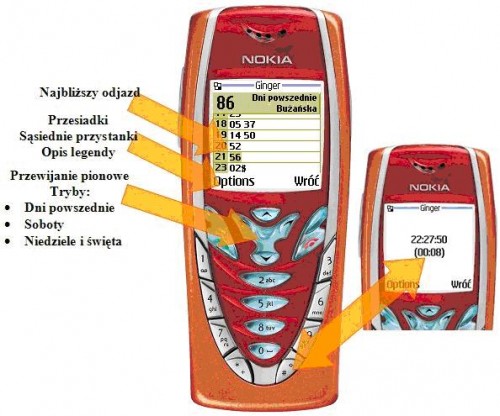

Komunikacja miejska w telefonie

Pośpiech dnia codziennego, zmiany organizacji ruchu drogowego, częste zmiany rozkładu jazdy wszystko to może przyprawić o ból głowy, szczególnie te osoby, które często korzystają z miejskiej komunikacji publicznej.

Nowości Apple oraz z App Store

App Store rozwija się prężnie, ponad miliard pobrań, ponad 60 tysięcy aplikacji użytkowych to swoisty fenomen szczególnie, że jest to sklepu oferującego software dla telefonu komórkowego.

Legalnie, nielegalne… (video)

Temat modyfikacji hardwareu (tuning) i softwareu zawsze budził dużo emocji tych pozytywnych i trochę mniej tych negatywnych?!

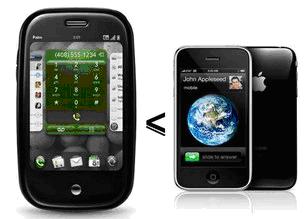

PREdysponowany do roli mistrza PALM PRE

Palm Pre z założenia miał się stać kolejnym iPhone kilerem, a walcząc z tak potężnym konkurentem trzeba pozyskać jego fanów i grać znaczonymi kartami. W tym wypadku tymi kartami jest wykorzystanie iPhone-o podobnego interfejsu, oprogramowania i funkcjonalności.

Śniadanie z iPhone

Krótki artykuł pomocniczy pozwalający odnaleźć nam interesujące w większości polskie aplikacje przydatne biznesmenom, osobom aktywnym jak i tym, którzy szukają czegoś wartościowego na swojego iPhone’a

FORUM TELEKOMUNIKACYJNE

Sekcje Forum

Zapisz się do Newslettera

[newsletter_signup_form id=1]