Dotychczas główną metodą rozpowszechniania szkodliwego oprogramowania ransomware o nazwie TorrentLocker były zarażone załączniki. Ostatnio jednak Trend Micro odkryło nowe odmiany TorrentLockera, które wykorzystują do tego celu usługę Dropbox.

TorrentLocker – otworzyłeś załącznik? Zapłacisz za to!

TorrentLocker po okresie największego nasilenia infekcji utrzymał aktywność. Niska wykrywalność umożliwiła cyberprzestępcom pozostawanie w ukryciu i kontynuowanie ataków na nieświadome ofiary.

Nowe odmiany TorrentLockera zachowują się tak samo jak te, które wykryliśmy wcześniej. Główna różnica polega na zastosowaniu nowej metody dystrybucji oraz sposobu pakowania plików wykonywalnych.

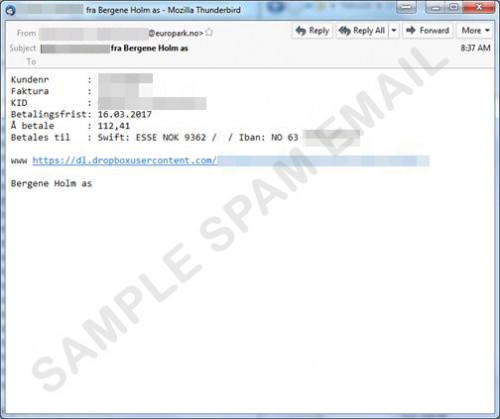

Przykładowy atak nowego TorrentLockera rozpoczyna się od wysłania wiadomości e-mail mającej zawierać fakturę od dostawcy przedsiębiorstwa, w którym pracuje ofiara. Sama „faktura” nie jest przysyłana jako załącznik. Odbiorca może ją otworzyć za pomocą odsyłacza do usługi Dropbox, któremu towarzyszą numery referencyjne rachunków, faktur lub kont, co dodatkowo zwiększa jego wiarygodność. Wykorzystanie usługi Dropbox w adresie URL umożliwia TorrentLockerowi ominięcie czujników na bramach, ponieważ e-mail nie zawiera załącznika, tylko odsyłacz do znanego i wiarygodnego serwisu.

Przykład wiadomości e-mail

Kliknięcie odsyłacza powoduje pobranie pliku JavaScript (JS_NEMUCOD), który wygląda jak dokument faktury, na komputer ofiary. Gdy użytkownik próbuje otworzyć fałszywą fakturę, do pamięci zostaje pobrany kolejny plik JavaScript, po czym następuje pobranie i uruchomienie szkodliwego oprogramowania TorrentLocker.

Jedną z charakterystycznych cech nowych odmian TorrentLockera jest ich pakowanie w postaci instalatorów NSIS, przez co są jeszcze trudniejsze do wykrycia. Technika ta jest stosowana również przez inne znane oprogramowanie ransomware, takie jak CERBER, LOCKY, SAGE i SPORA.

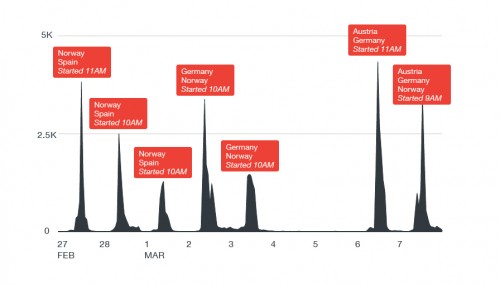

Zakres ataków

Od 26 lutego do 6 marca dzięki Trend Micro Smart Protection Network wykryto 54,688 fałszywych wiadomości e-mail odsyłających do 815 kont Dropbox, które zawierały szkodliwe oprogramowanie ransomware TorrentLocker. Atakowano głównie w Europie, zwłaszcza w Niemczech i Norwegii. Norwegia najwięcej ataków odnotowała pod koniec lutego, ale z początkiem marca stopniowo wyprzedziły ją Niemcy. Cyberprzestępcy byli najbardziej aktywni w dni powszednie, a podczas weekendów robili sobie przerwy. Najwięcej nowych infekcji stwierdzaliśmy około godziny 9-10 rano, co prawdopodobnie ma związek z początkiem dnia pracy, gdy pracownicy sprawdzają po raz pierwszy swoją pocztę. Przedsiębiorstwa powszechnie korzystają z usługi Dropbox do zarządzania plikami i ich przesyłania. Ułatwia to wprowadzanie w błąd pracowników, którzy mogą być przekonani, że adres URL zawarty w wiadomości e-mail jest bezpieczny.

Godziny szczytu ataków TorrentLocker

Rozwiązania Trend Micro: Tutaj

Kan

Zostaw komentarz