Nieszablonowe zagrożenie z ciekawą metodą monetyzacji – więcej zaszyfrowanych plików to większy okup!

Spora rozprzestrzenia się za pośrednictwem urządzeń USB, podobnie jak Gamarue czy Dinihou, szyfrując pliki na zainfekowanym komputerze. Przedstawiamy sposób w jaki szkodnik zaraża system oraz szyfruje zasoby, a także w niespotykany do tej pory sposób wymusza okupu.

Załącznik pocztowy HTA – pospolity wektor ataku

Spora została wykryta przez właścicieli witryny ID Ransomware. O istnieniu wirusa poinformował na Twitterze MalwareHunterTeam. Specjaliści zajmujący się malwarem, a także użytkownicy Twittera, byli zaskoczeni profesjonalną stroną autorów ransomware oraz nietypowym rozliczaniem okupu. Większość witryn z tej kategorii przedstawia się bardzo skromnie. Pierwszą próbkę wirusa zaprezentował członek Bleepingcomputer oraz omówił ją na forum dyskusyjnym w odpowiednim temacie (Spora support topic).

Próbka to aplikacja HTA z zaciemnionym kodem VBScript. Jak wynika z informacji zamieszczonych przez Bleepingcomputer wiadomość dostarczono jako załączniki w formacie ZIP. Sprawdzenie pliku na Virus Total pokazało następującą nazwę pliku Скан-копия _ 10 января 2017г. Составлено и подписано главным бухгалтером. Экспорт из 1С.a01e743_рdf.hta.

Plik HTA zapisuje plik JScript do %TEMP%close.js, a następnie go wykonuje. Z kolei plik JScript jest dropperem dla dokumentu Word zapisywanego w %TEMP%doc_6d518e.docx oraz dla pliku PE (Portable Executable) zapisywanego jako %TEMP%81063163ded.exe.

Oba pliki są otwierane przez close.js. Dokument Word otwierany jest z parametrem do wyświetlania okna, które ma skupiać na sobie uwagę natomiast plik PE zawiera parametry ukrywające okno MS Office. W rezultacie dokument jest otwierany przez domyślną aplikację dla plików .docx, Word, ale pojawia się komunikat o błędzie, wywołanym przez uszkodzony plik. Plik PE 81063163ded.exe wydaje się mieć losową nazwę, jest on jednak zhardkodowany przez dropper. To spakowany plik wykonywalny UPX zawierający payload.

Komunikat o błędzie pojawia się po otwarciu uszkodzonego dokumentu

Robak – podobne działanie do Dinihou i Gamarue

ZCryptor uznano pierwszym malwarem stanowiącym połączenie wirusa i ransomware ze względu na wykorzystanie autorun.inf. Spora idzie o krok dalej, posługując się tymi samymi technikami co Dinihou i Gambarue.

Funkcjonalność autorun.inf została usunięta w Windows 7, a także zaktualizowana siedem lat temu na Windows XP oraz Windows Vista. W gruncie rzeczy stała się ona nieefektywną techniką rozprzestrzeniania wirusów za pośrednictwem przenośnych dysków. Niemniej Spora, Dinihou i Gamarue zamiast autorun.inf używają skrótów (.LNK files)

Spora dodaje ukryty atrybut do plików i folderów na pulpicie, przenośnych dyskach oraz dysku systemowym. Ukryte foldery i pliki przy standardowych opcjach ustawień są oczywiście niewidoczne. Spora następnie umieszcza skróty systemu Windows z tą samą nazwą i ikoną co ukryte pliki i foldery jako widzialny zamiennik. Plik .LNK otwiera oryginalny plik, aby uniknąć jakichkolwiek podejrzeń i jednocześnie uruchamia złośliwe oprogramowanie. Na przykład folder C:Windows zostanie ukryty i utworzy się plik o nazwie C:Windows.lnk.; wygląda on dokładnie tak samo jak oryginalny folder zakładając, że w systemie Windows ustawione są standardowe opcje.

Plik .LNK wykorzystuje następującą komendę, aby uruchomić wirusa otwierając oryginalny plik. Jeśli oryginalny plik jest folderem otworzy Eksploratora Windows, żeby wyświetlić jego zawartość:

/c explorer.exe „

Robak kopiuje się jako ukryty plik razem z .LNK files, a nazwa pliku jest generowana przez obliczenie sumy kontrolnej CRC32 dla Volume Serial Number.

Wynik jest określany przez wzór %08x%04x%04x%02x%02x%02x%02x%02x%02 (zobacz adres 0x405492). To oznacza, że nazwa dla pliku malware przedstawia się następująco a277a133-ecde-c0f5-1591-ab36e22428bb.exe.

Funkcja oblicza CRC32 podstawie VolumeSerialNumber dysku

Plik .LNK i kopia złośliwego oprogramowania znalazły się w katalogu głównym dysku systemowego

Wirus usuwa wartość rejestru HKCRlnkfileisShortcut w skutek czego ikony skrótu nie pokazują charakterystycznej wygiętej strzałki w lewym dolnym rogu ikony, która mogłaby zasygnalizować użytkownikowi, że coś jest nie tak.

Wirusa uaktywnia prosta nawigacja po folderach i pulpicie oraz podwójne kliknięcie. Wykorzystując tę strategię nie tylko rozprzestrzenia się on na przenośnych dyskach, ale również szyfruje nowo powstałe pliki w systemie. Następuje blokada systemu operacyjnego i urządzenie jest niezdolne do przechowywania zasobów lub jakiejkolwiek pracy z dokumentami, dopóki wirus nie zostanie usunięty.

Podpis Funkcja, która usuwa wartość IsShortcut w rejestrze

Szyfrowanie

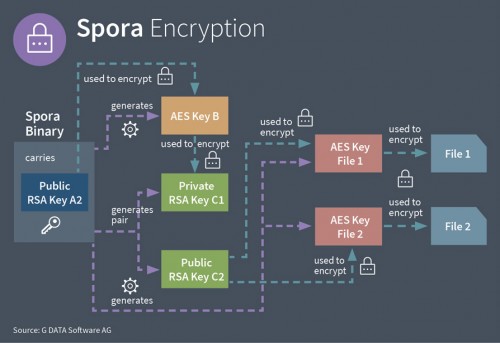

Spora nie zmienia nazw zaszyfrowanych plików i skupia się na niewielkim zestawie rozszerzeń. Procedura szyfrowania pokazana jest na poniższej grafice.

.backup, 7z, .rar, .zip, .tiff, .jpeg, .jpg, .accdb, .sqlite, .dbf, .1cd, .mdb, .cd, .cdr, .dwg, .psd, .pdf, .odt, .rtf, .docx, .xlsx, .doc, .xls

Spora – proces szyfrowania

Spora generuje parę kluczy RSA – C1 i C2 (1024 bit). Nowo wygenerowany klucz publiczny RSA C2 służy do szyfrowania plików z kluczami AES KEY File 1 oraz AES KEY File 2, które są także utworzone przez opisywany ransomware.

Utworzony prywatny klucz RSA C1 jest zapisywany w pliku .KEY. Ten plik jest zaszyfrowany przy użyciu nowo utworzonego klucza AES Key B (256 bit). Publiczny klucz RSA A2 jest używany do zaszyfrowania klucza AES Key B. Zaszyfrowany klucz B jest dołączany do pliku .KEY.

Kolejnym ważnym plikiem w procesie szyfrowania Spora jest dokument z rozszerzeniem .LST zawierający listę wszystkich zaszyfrowanych plików z zaatakowanego komputera. Nowo utworzony klucz AES jest wykorzystany do zaszyfrowania tej listy zablokowanych plików.

Statystyki dotyczące zaszyfrowanych plików

Spora wprowadza podział na 6 różnych grup plików ze względu na ich rozszerzenie.

Specyficzne zachowania Spora.

Spora nie potrafi ominąć UAC – czyli kontroli konta użytkownika. Oznacza to, że użytkownik zostanie zapytany czy złośliwe oprogramowanie może dokonać zmian na komputerze ofiary.

Spora usuwa pliki tzw. kopii w tle dzięki którym system ma możliwość powrotu do poprzednich wersji plików (VSS – volume shadow copy services). Taki zabieg uniemożliwia systemowi Windows naprawianie błędów systemu podczas kolejnego uruchomienia.

Usuwanie kopii w tle

Autor: G DATA

Zostaw komentarz