Analitycy bezpieczeństwa Doctor Web wykryli nowy, złośliwy Trojan wbudowany bezpośrednio w firmware licznych urządzeń z systemem Android. Nazwany Android.Becu.1.origin złośliwy program potrafi pobierać, instalować i usuwać programy bez wiedzy użytkownika i blokować przychodzące SMS-y wysyłane z określonych numerów.

Wykryte malware jest złożone z kilku blisko ze sobą współpracujących modułów. Plik Cube_CJIA01.apk to główny moduł Android.Becu.1.origin. Rezyduje w katalogu systemowym i jest cyfrowo podpisany przez system operacyjny, co zapewnia mu wszystkie uprawnienia potrzebne do wykonywania wszystkich działań bez wiedzy użytkownika. Poza tym, będąc wbudowanym w firmware, program ten jest bardzo trudny do usunięcia konwencjonalnymi metodami.

Android.Becu.1.origin

Ten złośliwy program przystępuje do działania jak tylko zainfekowane urządzenie zostanie włączone lub odbierze nową wiadomość SMS. Jak tylko wystąpi jedno z tych zdarzeń, Android.Becu.1.origin, zgodnie ze swoim plikiem konfiguracyjnym, pobiera zaszyfrowany pakiet ze zdalnego serwera. Po roszyfrowaniu pozyskane dane są zapisywane w katalogu instalacyjnym malware jako plik uac.apk. Następnie używana jest procedura DexClassLoader w celu załadowania danych do pamięci urządzenia. Następnie złośliwy program uruchamia swój drugi komponent, uac.dex, który również jest zapisany w tym katalogu. Te dwa moduły tworzą główny „arsenał” wirusa i pozwalają mu na ukryte pobieranie, instalowanie i usuwanie aplikacji i są sterowane w tym celu ze zdalnego serwera.

Gdy tylko te moduły zostaną uruchomione z powodzeniem, złośliwy program sprawdza, czy jego trzeci moduł jest dostępny w systemie. Jest on zapisany w pliku com.zgs.ga.pack. Jeśli nie zostanie znaleziony, jest pobierany i instalowany na urządzeniu. Następnie rejestruje smartfona lub tablet na zdalnym serwerze przesyłając intruzom informacje o aktywnych kopiach Android.Becu.1.origin. Na tej podstawie jeśli użytkownik skasuje jeden z jego modułów, główny plik programu zostanie użyty w celu ich reinstalacji.

Dodatkowo, oprócz głównych zadań – ukrytej instalacji i usuwania innych programów – malware potrafi blokować wszystkie SMS-y przychodzące z określonych numerów.

Na chwilę obecną analitycy bezpieczeństwa Doctor Web odkryli ten złośliwy kod w wielu modelach niedrogich urządzeń z Androidem, m.in. w UBTEL U8, H9001, World Phone 4, X3s, M900, Star N8000 i ALPS H9500. Firmware zarażone Android.Becu.1.origin jest ładowane przez samych użytkowników lub instalowane przez nie mających skrupułów dostawców smartfonów i tabletów biorących udział w przestępczym procederze.

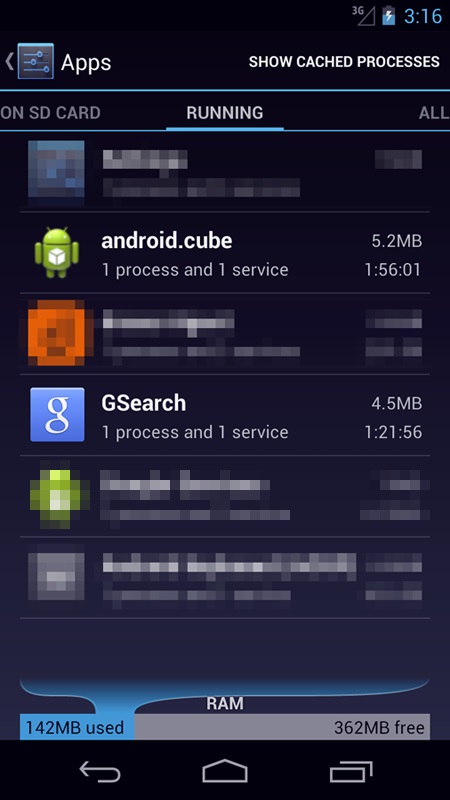

Ponieważ Android.Becu.1.origin jest wbudowany w system operacyjny, jego zupełne usunięcie z użyciem standardowych metod jest niezwykle trudne, więc „zamrożenie” malware w menu zarządzania aplikacjami jest najłatwiejszym i najbezpieczniejszym sposobem uporania się z nim. Aby tego dokonać, znajdź główny plik Trojana na liście zainstalowanych programów (pakiet com.cube.activity) i naciśnij „Disable”. W rezultacie złośliwa aplikacja stanie się nieaktywna i nie będzie mogła działać. Następnie trzeba usunąć jej dodatkowe komponenty (pakiety com.system.outapi i com.zgs.ga.pack), które mogą być już zainstalowane.

Ręczne usunięcie głównego komponentu malware na urządzeniu z odblokowanym dostępem na poziomie root’a i ponowne załadowanie firmware w wersji wolnej od wirusa (co w następnej kolejności spowoduje utratę wszystkich zapisanych informacji) jest bardziej radykalnym podejściem do neutralizacji Android.Becu.1.origin. Obydwie procedury mogą potencjalnie uszkodzić urządzenie i z tego powodu powinny być przeprowadzane przez doświadczonych użytkowników na ich własne ryzyko i jeśli zdecydujesz się na taki krok, upewnij się, że przed rozpoczęciem prac wykonałeś kopię zapasową wszystkich istotnych informacji.

Antywirus Dr.Web dla Androida i Dr.Web dla Androida Light z powodzeniem wykrywają to zagrożenie, dlatego zachęcamy użytkowników do przeprowadzania pełnego skanowania posiadanych urządzeń mobilnych pod kątem Android.Becu.1.origin i jego komponentów.

źródło: Doctor Web

Kan

Tytuł nieco z onetu. Gdyż nie każdy może zdawać sobie sprawę, że osoba z odpowiednią wiedzą może sama skompilować ze źródeł Androida (AOSP) lub przygotować własną zmodyfikowaną wersję na podstawie czyjejś. Tylko teraz jak namówić kogoś do jej grania. Ja od nieznanych w środowisku moderów/developerów nic nie biorę. W sumie to dobrze, że piszą o takim zagrożeniu, ale mogli by podać kto konkretnie takie numery wycina. Chociaż i tak pewnie już zmienił nick i lokalizacje. Ale w środowisku XDA lub FreakTab byłby skończony.

Jeśli posiadane są prawa root w telefonie, usunięcie tego śmiecia nie zajmie więcej niż 5 min