W czerwcu 2004 roku wykryto pierwszy przypadek złośliwego oprogramowania dedykowanego urządzeniom mobilnym. Cabir, o nim mowa, infekował telefony Nokia, pracujące na systemie operacyjnym Symbian. Był to specyficzny sort złośliwego oprogramowania, nie tylko infekował i przejmował kontrolę nad urządzeniem, dodatkowo posiadał zdolność samo replikacji. Dziesięciolecie malware na smartfony

i tablety nie powinno być okazją do świętowania, lecz spojrzeniem w dekadę aby w przyszłości unikać podobnych zagrożeń.

2004 – Cabir – Symbian

Cabir – Symbian

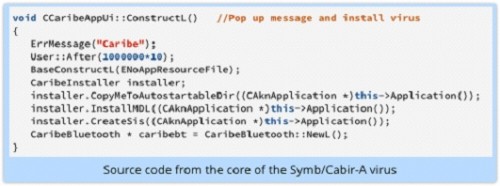

Cabir znany także, jako Cabire, był rodziną wirusów Symbiana, który wprowadził złośliwe oprogramowanie w świat mobilnych urządzeń. Badacze odkryli, że ten groźny wirus rozprzestrzeniał się, za pośrednictwem Bluetootha. Oznacza to, że mógł przechodzić z urządzenia na urządzenie bez wiedzy użytkowników, w momencie kiedy mieli oni aktywną opcję Bluetooth. Działo się to w sklepach, autobusach, pociągach, a także w pracy. Rok przed pojawieniem się Cabir, można było śledzić trend tak zwanego Bluejackingu. Polegał on na wysyłaniu przypadkowych wiadomości do wszystkich możliwych urządzeń z aktywnym Bluetoothem.

2005 – Drever – Symbian

Drever – Symbian

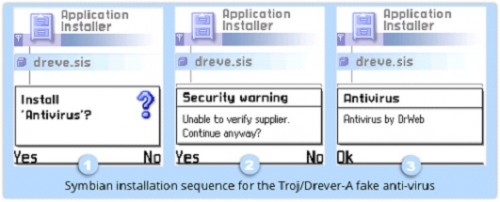

Drever był pierwszym fałszywym antywirusem na urządzenia mobilne. aplikacja próbowała, za legitymizować się jako legalny antywirus rosyjskiej firmy Dr. Web. Początkowo nie przypominał on wirusa, czy robaka, jednak jak na ironie Drever, w momencie kiedy dostał się do urządzenia, próbował zwalczyć prawdziwe antywirusy.

2006 – Xrove – WinCE

Na szczęście Xrove to jedynie teoretyczny koncept wirusa, którym autor chciał pochwalić się przed światem. Jednak mógł on przenieść się z komputera stacjonarnego czy laptopa na urządzenie mobilne Windows, kiedy było ono do niego fizycznie podłączone. Pomysł używania komputerów desktopowych czy laptopów do przenoszenia mobilnego malware, a nie wykorzystywanie w tym celu sieci komórkowej został jednak reaktywowany w 2014 roku.

2007 – FlexSpy – Symbian

FlexSpy

2008 – Meiti – WinCE

FlexSpy dedykowany na Symbiana to produkt, który mogło zakupić wielu użytkowników. Firmy produkujące oprogramowanie szpiegujące często reklamowały je poprzez internetowe banery takie jak ,,Monitoring Pracowników” czy ,,Śledź Symbian wykorzystywała algorytm, który śledził połączenia, zaś sam użytkownik nie miał świadomości działania aplikacji. Co ciekawe sprzedawca twierdził, że konsekwencje prawne nabywania i korzystania z oprogramowania to sprawa samych klientów.

2009 – Ikee – iOS

Ikee

Cyberprzestępcy w rzeczywistości nigdy nie skupili się poważnie na platformie Windows Mobile. Niestety dla Microsoftu, hakerzy nie zainteresowali się tym systemem operacyjnym z powodu jego niskiej popularności i niekonkurencyjnej dla Androida czy iOS-a liczby użytkowników. Jednak zdarzały się przypadki, że próbowali swoich sił, dobrym przykładem jest wirus Meiti, który przedostawał się do systemy przez paczki gier. Aplikacja instalowała dodatkowe gry w dedykowanym folderze, lecz zamiast realnej rozrywki zostawiała szkodnika.

Ikee był pierwszym viralowym malware dedykowanym na system operacyjny Apple – iOS. Zainfekowanym urządzeniom zostały zmienione tapety na zdjęcie gwiazdy pop z lat osiemdziesiątych Ricka Astleya. Złośliwe oprogramowanie zostało napisane ,,dla zabawy” przez młodego mężczyznę z Australii. Naked Security Sophos jego ślad odnalazł w Wollongong, Nowej Południowej Walii. Policja nigdy nie postawiła mu zarzutu, co ciekawe został on w późniejszym okresie deweloperem aplikacji iOS.

2010 – Android Wallpapers – Android

2011 – DroidDream – Android

Badacze, którzy zgromadzili się w 2010 roku w Las Vegas na konferencji BlackHat, zidentyfikowali niezliczoną ilość aplikacji z tapetami na system operacyjny Android, których ilość pobrań przekraczała milion. Pozornie legalna aplikacja instalowała na urządzeniu mobilnym bez wiedzy użytkownika liczne komponenty, które zbierały jego dane: seryjny numer SIM, ID czy numer telefonu. Następnie dane były wysyłane do chińskich deweloperów. Nadgorliwość w zbieraniu danych była zapowiedzią przyszłych problemów Androida i iOS-a. Pojawił się trend na aplikacje z pozoru użyteczne takie jak latarka, które jednak zostały zaprojektowane w celu zbierania danych.

Na początku roku 2011 zbiory aplikacji z grami, takimi jak kręgle, które wyglądały zupełnie legalnie trafiły po cenach dumpingowych do Google Play Store. Jednak dane gry zostały zainfekowane Trojanem, przez co mogły zbierać poufne dane użytkownika i wysyłać je do oszustów. DroidDream instalował na urządzeniu mobilnym zestaw exploitów, które mógł wykorzystywać w przyszłości. Końcowym stadium ataku mogło być nawet całkowite przejęcie sterowania nad urządzeniem. Pojawienie się tego rodzaju aplikacji poskutkowało wprowadzeniem przez Google aplikacji Android Security Tool. Dodatkowo Google mogło wycofać aplikację umieszczoną w sklepie nawet w 2012 – KongFu – Android momencie kiedy była ona pobierana przez użytkowników.

Zainfekowane gry

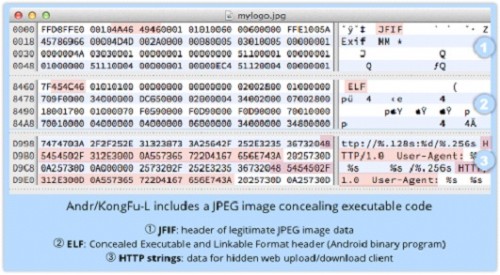

Zainfekowane gry, jako złośliwe oprogramowanie powróciły w 2012 roku wraz z rosnącą popularnością Angry Birds i wersją Andry Birds Space, która została wydana w marcu 2012 roku.

W danym przypadku malware przypomina posiekany kod, który ukrywa się przed użytkownikiem, jednocześnie przemycający exploity, dzięki którym cyberprzestępcy mogą oddziaływać na urządzenie. Co ciekawe, aby ukryć złośliwy kod przed oprogramowaniem zabezpieczającym hakerzy wykorzystują elementy steganografii – nauki o komunikacji, która bada sposoby na nie wykrycie komunikatu. Przykładem, może być tutaj ukrycie pliku wewnątrz innego, kompletnie z nim nie powiązanego.

2013 – MasterKey – Android

2013 był raczej kiepskim rokiem dla programistów z Google, którzy przegapili szereg luk w kodzie weryfikacyjnym dla komponentów Androida. Przegapiono istotne komponenty system, które odpowiadają za podpisy elektroniczne aplikacji i sprawdzają, czy nie została ona zhackowana.

Te luki w zabezpieczeniach zostały spowodowane:

- Niespójnym traktowaniem plików o tej samej nazwie w paczkach aplikacji (APK)

- Błędem programistycznym, polegającym na nieprawidłowym oszacowaniu zakresu wartości, które może przyjąć zmienna w trakcie pracy programu tzw. błędem przekroczenia zakresu liczb całkowitych w traktowaniu nazw plików APK

- Nieprawidłowym procesowaniem uszkodzonych danych w plikach APK

Bez weryfikacji kodu każdy może pobrać znaną aplikację z Play Store i zmodyfikować ją, żeby pod pozorem oficjalnego oprogramowania dla Androida dokonywała poważnych zniszczeń.

2014 – Koler – Android

Te bugi weryfikacyjne umożliwiły złośliwemu oprogramowaniu znanemu jako MasterKey na podszywanie się pod renomowane oprogramowanie i przerzucanie odpowiedzialności za szkody na oficjalnych dostawców.

W tym roku do listy dołączył także Koler, który jest świetnym przykładem złośliwego oprogramowania dla telefonów komórkowych, które przyswoiło metody działania z laptopów i komputerów stacjonarnych.

Koler podszywa się pod komunikat policyjny, który przejmuje kontrolę nad Androidem pod pozorem ostrzeżenia o możliwości popełnienia przestępstwa. Wirus żąda okupu w wysokości 300USD za odblokowanie urządzenia.

Jeśli ta metoda przypomina Wam działalność wirusa Reveton, który namieszał dużo w komputerach z Windowsem w 2012 roku to nic dziwnego. Wygląda na to, ze został on stworzony przez tą samą ekipę cyberterrorystów.

źródło: Sophos

Kan

Zostaw komentarz