Zombie zwykle kojarzone są z niezdarnymi potworami, atakującymi bohaterów amerykańskich horrorów. Co bardziej świadomi internauci wiedzą jednak, że zombie to także określenie komputerów, które zostały zainfekowane złośliwym programem, i które ślepo wykonują polecenie cyberprzestępcy. Eksperci z firmy ESET postanowili przypomnieć, które z wirusów zamieniają komputery użytkowników właśnie w maszyny zombie.

źródło – ESET (www.eset.pl)

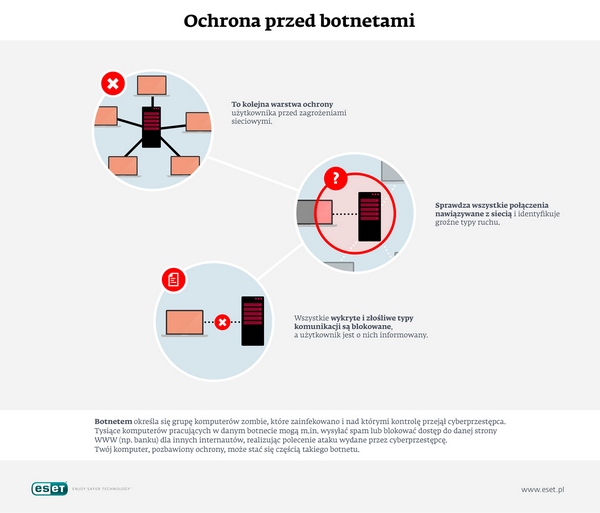

Komputer zombie jest jednym z elementów tzw. botnetu, czyli grupy maszyn, które zainfekowano i nad którymi kontrolę przejął cyberprzestępca. Tysiące komputerów pracujących w danym botnecie mogą m.in. wysyłać spam lub blokować dostęp do danej strony WWW (np. banku czy poczty elektronicznej), realizując polecenia ataku wydane przez cyberprzestępcę. Jeśli komputer nie posiada odpowiedniej ochrony, może stać się częścią takiego botnetu, a jego właściciel nawet nie będzie zdawać sobie z tego sprawy.

5 zagrożeń, które zamieniają komputer w zombie według laboratorium firmy ESET

Storm – najstarszy na liście. Taktykę jego działania wykorzystywały kolejne zagrożenia, wymienione na niniejszej liście. Storm miał ogromny zasięg – jego ofiarą padło 10 milionów komputerów z systemem Windows na całym świecie. To jeden z pierwszych botnetów, który został wykorzystany w celu zdobycia korzyści majątkowych przez cyberprzestępców.

Conficker – zaraził miliony komputerów z systemami Windows – niektóre dane mówią nawet o 15 milionach zarażonych maszyn. Skala infekcji była tak duża, że powołano specjalną grupę Conficker Working Group do walki z tym złośliwym oprogramowaniem. Ciekawostką jest, że zagrożenie nadal ukrywa się na dyskach ponad miliona urządzeń na całym świecie, mimo że od wykrycia go po raz pierwszy minęło sześć lat.

Zeus – złośliwe oprogramowanie, które nie tylko zamienia komputer w zombie, ale także wykrada jednorazowe kody do potwierdzania przelewów z zainfekowanych urządzeń mobilnych (Symbian, Windows Mobile, Android i Blackberry). W 2012 roku oficerom wojskowym z USA udało się wykryć i zniszczyć serwery, które wysyłają polecenia zainfekowanym komputerom. Jednak autorzy pierwotnego wirusa przywrócili go „do życia” jako Gameover Zeus. Twórcy zagrożenia ponownie nie dali za wygraną i znowu odbudowali sieć zainfekowanych komputerów zombie. Cryptolocker, o którym głośno w mediach, za sprawą doniesień internautów o zablokowanych komputerach, jest rozpowszechniany właśnie przez nowe odmiany Zeusa.

Flashback – zagrożenie przygotowane przez cyberprzestępców w jednym celu – zaatakowania użytkowników komputerów typu Mac i stworzenia ogromnej sieci komputerów zombie. Nieświadomi istnienia zagrożenia posiadacze komputerów z systemami OS X utworzyli botnet, w skład którego weszło ponad 600 tysięcy komputerów Mac.

Windigo – zagrożenie, które wykrada z zainfekowanych maszyn dane do logowania w bankach i używa ich mocy obliczeniowej do wysyłania spamu. Autorzy Windigo przygotowali zagrożenie w taki sposób, by stosunkowo powoli rozprzestrzeniało się w sieci, infekując kolejne komputery. W ten sposób botnet Windigo został zidentyfikowany w momencie, w którym stanowił pokaźną grupę komputerów zombie.

3 rady firmy ESET jak zabezpieczyć komputer przed zamianą w zombie:

- Uważaj na fałszywe wiadomości z fakturami – to popularny ostatnio sposób na infekowanie komputerów użytkowników. Eksperci radzą, by nie klikać w linki i załączniki w wiadomościach, które albo zostały wysłane przez nieznanego nadawcę, albo których treść budzi wątpliwość, np. sugeruje konieczność opłacenia faktury, którą już dawno zapłaciłeś.

- Rozważ instalację antywirusa – zagrożenia, które pobierają się bez wiedzy użytkownika (drive-by download) wykorzystują luki w przeglądarkach do infekowania komputerów. Rozwiązanie zabezpieczające w porę zablokuje złośliwy komponent. Bez antywirusa nawet nie zorientujesz się, że Twój komputer zamienił się w zombie.

- Skonfiguruj automatyczne aktualizowanie się oprogramowania – podstawową zasadą bezpiecznego komputera jest aktualizowanie oprogramowania zainstalowanego na urządzeniu. Pamiętaj, że wszystkie programy powinny być zaktualizowane, nie tylko system operacyjny, ale także przeglądarki internetowe czy oprogramowanie Java.

źródło: ESET

Kan

Zostaw komentarz