Ostatnie dwa lata odmieniły oblicze sektora edukacji, który obecnie musi zmagać się wieloma trudnościami. Przyspieszenie w przyjmowaniu nowych technologii wymuszone przez konieczność przejścia na nauczanie zdalne, w wielu przypadkach oznaczało rozszerzenie wykorzystania znanych aplikacji oraz sięgnięcia po nowe rozwiązania. W związku z koniecznością szybkiego wdrażania nowych narzędzi i rozwiązań, zespoły IT zaczęły sięgać do chmury, aby wspierać potrzebę łączenia się i współpracy pomiędzy naukowcami, nauczycielami i studentami. Jak wynika z raportu przygotowanego przez Vectra AI, tempo zmian negatywnie wpłynęło na kwestie bezpieczeństwa, które często były odkładane na bok.

Temat bezpieczeństwa aplikacji wykorzystywanych przez sektor edukacji wciąż pozostaje niezbyt jasny. I chociaż może się wydawać, że dla, i tak już przeciążonego personelu IT, nie lada wyzwaniem będzie znalezienie sposobu na skuteczne chronienie zasobów w chmurze, sytuację może odmienić sztuczna inteligencja. Ostatnią rzeczą, jakiej dziś potrzebują instytucje edukacyjne, to aby ich zespoły techniczne traciły czas na analizowanie mało istotnych alertów, podczas gdy muszą dokładnie monitorować co naprawdę dzieje się w ich środowisku.

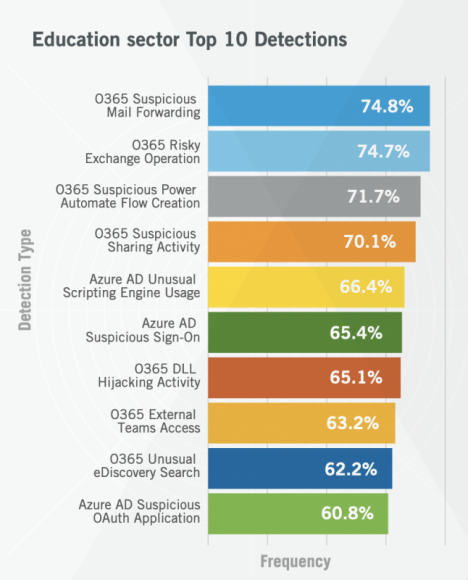

Poniżej przedstawiamy wyniki raportu, w którym Vectra AI prezentuje zagrożenia najczęściej wykrywane wśród swoich klientów firmy z branży edukacyjnej. Wnioski mogą być bardzo pomocne w radzeniu sobie z atakami na usługi Microsoft Azure AD i Office 365.

Najczęściej wykrywane zagrożenia w sektorze edukacji

Należy pamiętać, że wykrycie i reagowanie na zagrożenia są najłatwiejsze, gdy przeciwnicy podejmują działania, które są w oczywisty sposób złośliwe. To sprawia, że niezwykle ważne jest, aby specjaliści ds. bezpieczeństwa sieci znali punkty wspólne w operacjach, które przeciwnik musiałby podjąć, aby osiągnąć swoje cele, a zachowaniami rutynowo podejmowanymi przez autoryzowanych użytkowników w całym przedsiębiorstwie. Wiele wykryć omówionych w raporcie reprezentuje nietypowe zachowanie i nie wszystkie z nich są spowodowane złośliwą aktywnością.

Przemieszczające się pliki

Wysoka względna częstotliwość podejrzanych operacji w ramach Office 365 odnosi się do poczty e-mail, zautomatyzowanego przepływu pracy i udostępniania plików: podejrzanych przekierowań e-maili, ryzykownych operacji wymiany, podejrzanych operacji Power Automate Flow Creation i podejrzanej wymiany plików

Nie jest niespodzianką, że wymiana poczty elektronicznej i udostępnianie danych generują notyfikacje o zagrożeniu, zwłaszcza w instytucjach szkolnictwa wyższego z wysoce mobilną i zróżnicowaną populacją użytkowników. Wykrycia te podkreślają również wyzwania, przed którymi stoją instytucje chroniące informacje umożliwiające identyfikację lub zastrzeżone informacje badawcze. Chociaż wszechobecne udostępnianie danych umożliwia uczenie się i współpracę, zwiększa ryzyko wykrycia wycieku danych.

Jak podaje Vectra AI, sektor edukacyjny miał wysoką częstotliwość wykrywania podejrzanych logowań w Azure AD w porównaniu z innymi sektorami. Może to wynikać z połączenia stacjonarnego i zdalnego nauczania, co poskutkowało pojawieniem się szerokiej gamy niezarządzanych urządzeń i użytkowników mobilnych – uwydatniając powierzchnię ataku, którą inne sektory są w stanie lepiej kontrolować. Poza sektorem edukacji, często praktyką jest ścisła kontrola jakie urządzenia mają dostęp do środowiska chmury, w tym do poszczególnych aplikacji.

Warto również zwrócić uwagę na zgłoszenia związane z O365 Suspicious Power Automate Flow Creation. Usługa Power Automate pomaga zautomatyzować przyziemne zadania, takie jak zapisywanie załączników wiadomości e-mail w usłudze OneDrive, rejestrowanie odpowiedzi na formularze w programie SharePoint i wszelkiego rodzaju innych wygodnych zastosowań, jednak jest ona domyślnie włączona w usłudze Office 365 i jest standardowo wyposażona w setki łączników. Power Automate to potężne narzędzie, które jest atrakcyjne dla atakujących, nawet przy podstawowym, nieuprzywilejowanym dostępie do usługi Office 365. Instytucje korzystające z usługi Power Automate powinny zracjonalizować dostęp tylko dla użytkowników, którzy tego wymagają, i ściśle monitorować manipulacje kontami, które mogą prowadzić do zwiększenia uprawnień i kradzieży informacji.

Znajomość zachowań „Twojego” konta

Obecnie, najważniejszą kwestią jest ustalenie, jakich narzędzi bezpieczeństwa użyć by zamknąć wszelkie luki otwarte na atak. Różnica między zachowaniem atakującego a uprzywilejowanym użyciem konta może być bardzo rozmyta, szczególnie gdy kluczowe dane pozwalające je odróżnić nie są poprawnie zbierane. Ważne jest by stworzyć definicje zachowań i działań oraz zapewnić dobrą widoczność w ramach systemów – tak by znając wzorce normalnego działania użytkowników wiedzieć jakie operacje mogą wykorzystywać hakerzy. Odpowiednio wyposażona SI może pomóc zamknąć luki bezpieczeństwa w Office 365 i Azure AD, udostępniając dane i sygnalizując, gdy dzieje się coś niestandardowego.

Źródło: vectra.ai

Zostaw komentarz