Ponad 100 000 urządzeń Zyxel jest potencjalnie podatnych na atak poprzez Backdoor – zakodowane na stałe konto administracyjne, służące do aktualizacji oprogramowania zapory ogniowej i access pointów. Niels Teusink z holenderskiej firmy Eye Control zajmującej się cyberbezpieczeństwem, odkrył to konto w najnowszym oprogramowaniu dla niektórych urządzeń Zyxel.

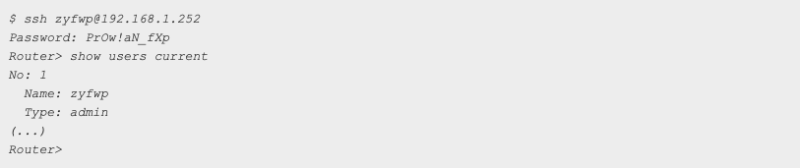

Konto nie widnieje w interfejsie użytkownika urządzeń Zyxel. Ma ono login „zyfwp” i hasło tekstowe. Konta można używać do logowania się na urządzeniach, których dotyczy problem, zarówno przez SSH, jak i panel administracyjny.

„Ponieważ SSL VPN na tych urządzeniach działa na tym samym porcie co interfejs internetowy, wielu użytkowników otworzyło port 443 swoich urządzeń dla Internetu. Korzystając z publicznie dostępnych danych z Project Sonar, udało mi się zidentyfikować około 3000 wrażliwych na atak zapór ogniowych, bram VPN i kontrolerów punktów dostępu z Zyxel – i to tylko w samej Holandii. Na całym świecie ponad 100 000 urządzeń ma otwarte intefejsy„- powiedział specjalista.

Luka może zostać wykorzystana do uzyskania dostępu do sieci wewnętrznej lub utworzenia reguł przekierowania portów w celu upublicznienia usług wewnętrznych. Ktoś może na przykład zmienić ustawienia zapory ogniowej, aby umożliwić lub zablokować określony ruch. W połączeniu z innymi lukami w zabezpieczeniach może to mieć druzgocący wpływ na bezpieczeństwo.

Wskazane jest szybkie uaktualnienie dotkniętych urządzeń sieciowych do najnowszej wersji oprogramowania układowego — na szczęście Zyxel już wydał nową wersję 4.60 Patch 1 dla zapór ogniowych serii ATP, USG, USG FLEX I VPN.

Firma podziękowała specjalistom Eye za informacje i powiedziała, że użyła zakodowanych na stałe kont do dostarczania automatycznych aktualizacji oprogramowania układowego przez FTP, przy czym problem nie dotyczy sprzętu z wcześniejszą wersją oprogramowania układowego V4.60 Patch0. Niestety access pointy z serii NXC2500 i NXC5500 pozostają podatne na ataki, a uaktualnienie V6.10 Patch 1 zostanie wydane dopiero w kwietniu 2021 roku.

W związku z naszą publikacją, Zyxel wydał oświadczenie w którym ustosunkował się do problemu:

Oświadczenie w sprawie incydentu związanego z bezpieczeństwem (CVE-2020-29583)

Opublikowany niedawno raport CVE-2020-29583 ostrzega o naruszeniu bezpieczeństwa wpływającym na zapory sieciowe i kontrolery AP marki Zyxel (zapory ATP, USG, USG FLEX i VPN z oprogramowaniem w wersji ZLD V4.60 oraz kontrolery NXC2500 i NXC5500 z oprogramowaniem sprzętowym w wersji od 6.00 do 6.10).

Zyxel dowiedział się o sytuacji 30 listopada 2020 roku i już 3 grudnia 2020 dostarczył poprawkę oprogramowania do zapór sieciowych, która naprawiała lukę. Zapewniamy, że ta luka nie powstała celowo.

Aby uzyskać szczegółowe informacje i wskazówki, proszę zapoznać się z często zadawanymi pytaniami i poradami dotyczącymi bezpieczeństwa na naszej oficjalnej stronie internetowej.

Bezpieczeństwo sieci naszych klientów ma dla nas ogromne znaczenie. Zdajemy sobie sprawę, że musimy zrobić wszystko, aby chronić naszych klientów i że żadne środki nie są nadmierne, jeśli chodzi o bezpieczeństwo. Jesteśmy zobowiązani do ciągłego ulepszania naszych produktów.

Jeśli mają Państwo jakiekolwiek obawy lub pytania dotyczące bezpieczeństwa sieci, uprzejmie prosimy o kontakt z naszym lokalnym zespołem. Jesteśmy tu dla Państwa!

Zostaw komentarz