Przy okazji publikacji raportu dotyczącego najczęściej atakujących w lipcu zagrożeń komputerowych, eksperci z firmy antywirusowej ESET zwrócili uwagę na wykrytego przez nich backdoora dla systemu Android. Zagrożenie, po zagnieżdżeniu się w pamięci urządzenia, może m.in. wykonać i zapisać zdjęcie właściciela zainfekowanego smartfona lub tabletu oraz zarejestrować dźwięk otoczenia. Backdoor ukrywa się w programach, które podszywają się pod oryginalne i bezpieczne aplikacje dla urządzeń mobilnych.

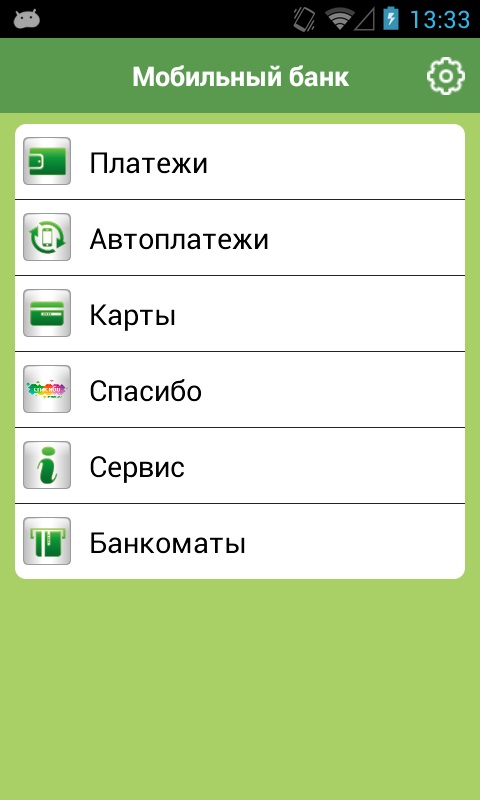

Fałszywa aplikacja do bankowości mobilnej Sberbanku z backdoorem Spy.Krysanec

Trojan, którego ESET wykrywa jako Android/Spy.Krysanec, został znaleziony przez analityków zagrożeń z firmy ESET w postaci złośliwych modyfikacji różnych bezpiecznych aplikacji, m.in. 3G Traffic Guard, MobileBank (aplikacja bankowości mobilnej dla rosyjskiego Sberbank) i kilku innych, w tym jako fałszywy pakiet antywirusowy dla urządzeń mobilnych, podający się za ESET mobile Security. Zainfekowana aplikacja zawiera w sobie narzędzie Unrecom RAT (Remote Access Tool), umożliwiające cyberprzestępcy zdalne zarządzanie przejętym urządzeniem. Android/Spy.Krysanec po instalacji potrafi zbierać różne dane z urządzenia. Złośliwe oprogramowanie łączy się z serwerem Command & Control, żeby pobierać i instalować inne moduły, które pozwalają złośliwemu oprogramowaniu na wykonywanie określonych czynności. Backdoor może np. robić zdjęcia, rejestrować materiały audio czy sprawdzać lokalizację GPS. Ma również dostęp do listy rozmów telefonicznych, zainstalowanych aplikacji i otwieranych witryn internetowych. Android/Spy.Krysanec rozpowszechniany jest za pośrednictwem różnych kanałów, m. in. za pomocą serwisów udostępniania plików albo rosyjskiej sieci społecznościowej – Spaces.ru.

Jedno z fałszywych kont w serwisie społecznościowym Spaces.ru, które udostępnia backdoora Spy.Krysanec

– Jednymi z najczęstszych nosicieli złośliwego oprogramowania na Androida są te aplikacje, które przypominają popularne legalne programy, takie jak gry, jednak ich funkcjonalność została rozszerzona o specjalny dodatek – konia trojańskiego. Również tzw. scrackowane wersje aplikacji mogą służyć do przemycania złośliwego oprogramowania na Androida – mówi Kamil Sadkowski, analityk zagrożeń firmy ESET.

Jak uchronić się przed backdoorem? Jedną z głównych zasad bezpieczeństwa, jaką powinien kierować się użytkownik smartfona z Androidem, jest powstrzymanie się od pobierania aplikacji z wątpliwych źródeł i korzystanie wyłącznie z oficjalnego sklepu Google Play. W sklepie tym złośliwe oprogramowanie występuje bardzo rzadko i dzięki Google Bouncer – narzędziu do skanowania aplikacji na Androida pod kątem szkodliwego oprogramowania – jest znacznie lepiej kontrolowane, niż na stronach z nieoficjalnymi wersjami aplikacji. Należy również zabezpieczyć swoje urządzenie programem antywirusowym dla urządzeń mobilnych, np. ESET Mobile Security, który chroni przed złośliwym oprogramowaniem, wirusami czy atakami phishingowymi.

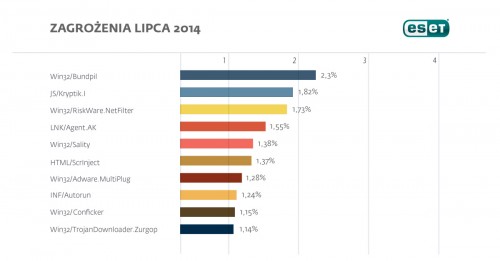

Lista zagrożeń lipca 2014 wg laboratoriów ESET

Pełen raport dotyczący najczęściej występujących w lipcu zagrożeń wg laboratoriów ESET znajduje się na stronie: http://www.eset.pl/Raport-2014-07

źródlo: Dagma

Kan

Zostaw komentarz